ONE SENTENCE SUMMARY:

Wiz Code在应用安全领域提供了强大的功能,尽管与现代ASP相比仍有不足,但其用户体验和数据整合能力令人印象深刻。

MAIN POINTS:

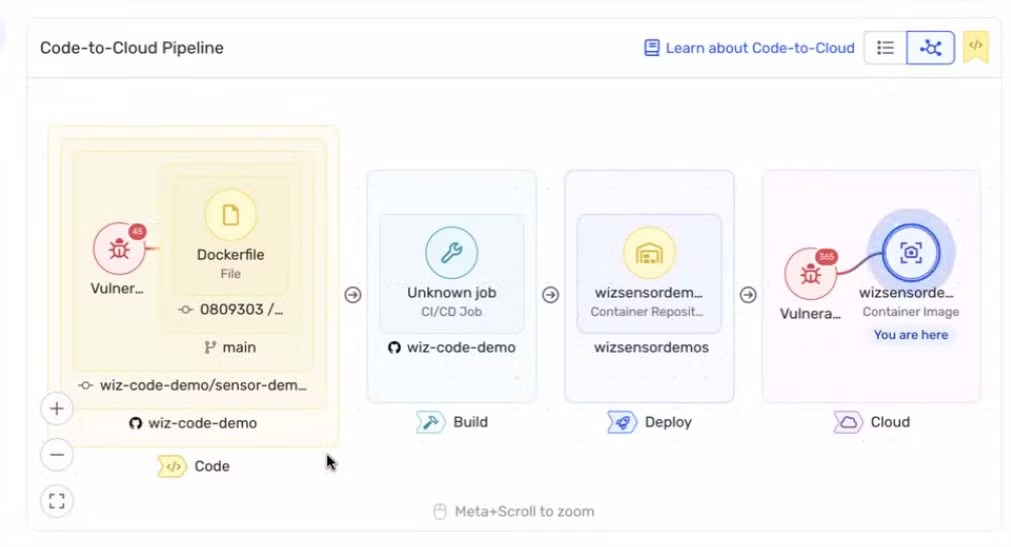

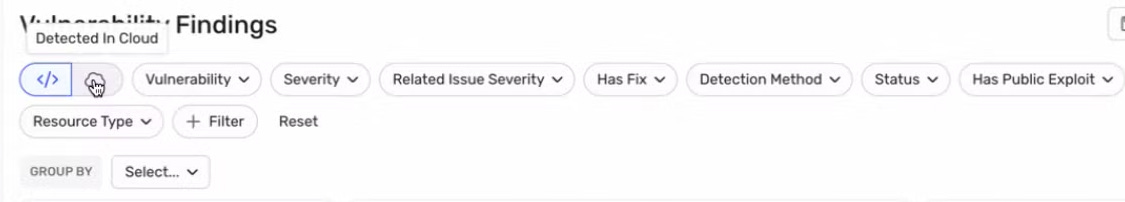

- Wiz Code结合了SCA、IaC和秘密扫描,提供了GitHub集成。

- 用户体验优雅,数据整合能力强,便于开发者使用。

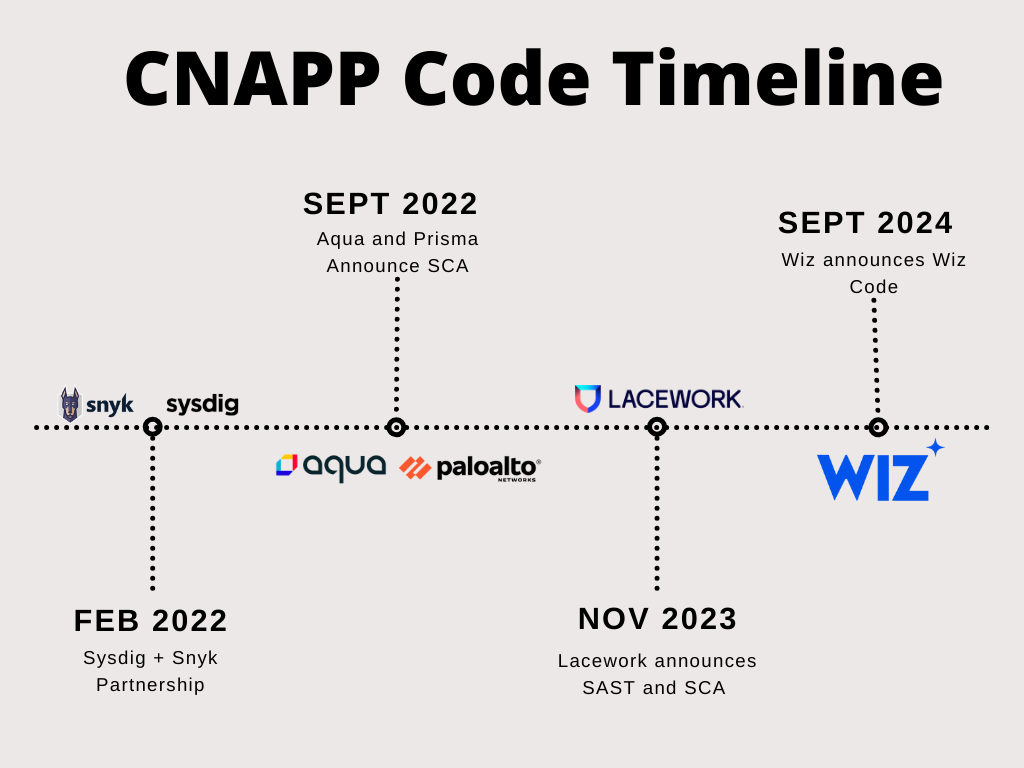

- 尽管功能不如现代ASP,但在CNAPP中表现出色。

TAKEAWAYS:

- Wiz Code是CNAPP中最好的产品,适合寻求应用安全解决方案的用户。

- 其代码到云的追踪功能在漏洞修复中至关重要。

- 未来竞争者需加快创新步伐,以应对Wiz的市场优势。

文章来源:What do I think about Wiz Code?

关键问题与行动计划

关键问题 1: Wiz Code的推出如何影响应用安全市场的竞争格局?

行动计划:

- 市场竞争分析:研究团队将对Wiz Code的功能与其他主要竞争对手(如Snyk、Checkmarx等)的产品进行对比分析,评估其在市场中的定位和潜在影响。

- 客户需求调研:数据团队将通过调查问卷和访谈收集现有客户对Wiz Code的反馈,了解其在实际应用中的优势和不足,以便识别市场机会。

关键问题 2: Wiz Code的用户体验和数据整合能力如何影响开发者的使用习惯?

行动计划:

- 用户体验评估:研究团队将进行用户访谈和可用性测试,评估Wiz Code在开发者日常工作流中的整合程度及其对开发效率的影响。

- 数据整合分析:数据团队将分析Wiz Code与其他工具(如GitHub、CI/CD工具等)的数据整合情况,评估其在提升开发者工作效率方面的实际效果。

关键问题 3: 在Wiz Code的推动下,未来的应用安全工具将朝哪个方向发展?

行动计划:

- 行业趋势研究:研究团队将分析当前应用安全领域的技术趋势,特别是Wiz Code所引领的“无缝集成”趋势,预测未来可能出现的新兴技术和产品。

- 投资机会挖掘:数据团队将通过市场数据和行业报告,识别与Wiz Code相关的初创企业和技术,评估其投资潜力和市场前景。

请告诉我们你对此篇总结的改进建议,如存在内容不相关、低质、重复或评分不准确,我们会对其进行分析修正